玄机 0x401-TECI WP

All of this started with that website… After I ran that software, it was already too late……

This challenge needs reverse engineering skill. 所有 flag 不用包裹 例如 123 提交 123 即可

下载附件得到traffic.pcap流量包

步骤 1:钓鱼网站的端口是多少? (例: 1234)

追踪 http stream(tcp.stream eq 0)

1 | GET /index.html HTTP/1.1 |

得到端口号8080

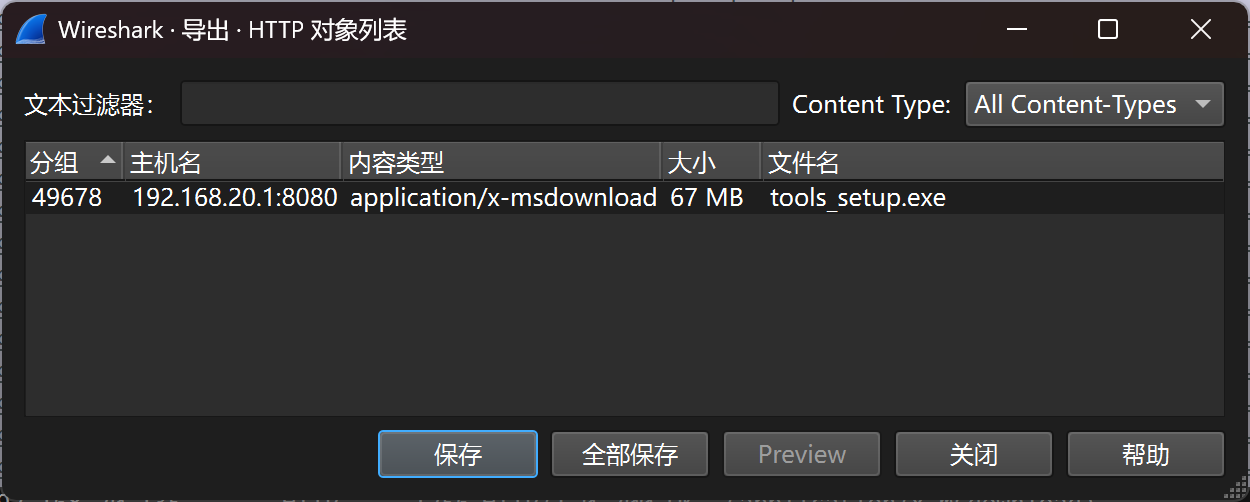

步骤 2:恶意程序的名称是什么? (例: malware.exe)

tcp.stream eq 1可以看到如下请求

1 |

|

提交tools_setup.exe

步骤 3:恶意程序的 SHA256 是多少? (例: a665a45920422f9d417e4867efdc4fb8a04a1f3fff1fa07e998e86f7f7a27ae3)

需要提取出tools_setup.exe,转储去掉请求头的原始数据

使用tshark,或者直接导出对象

对文件哈希得到 SHA256943eb6511d63b199a9392b34b3e5e968afd6b782d7eac4857cd392a267679546

步骤 4:恶意程序中 RC4 加密算法的密钥是多少? (例: SECRETKEY999)

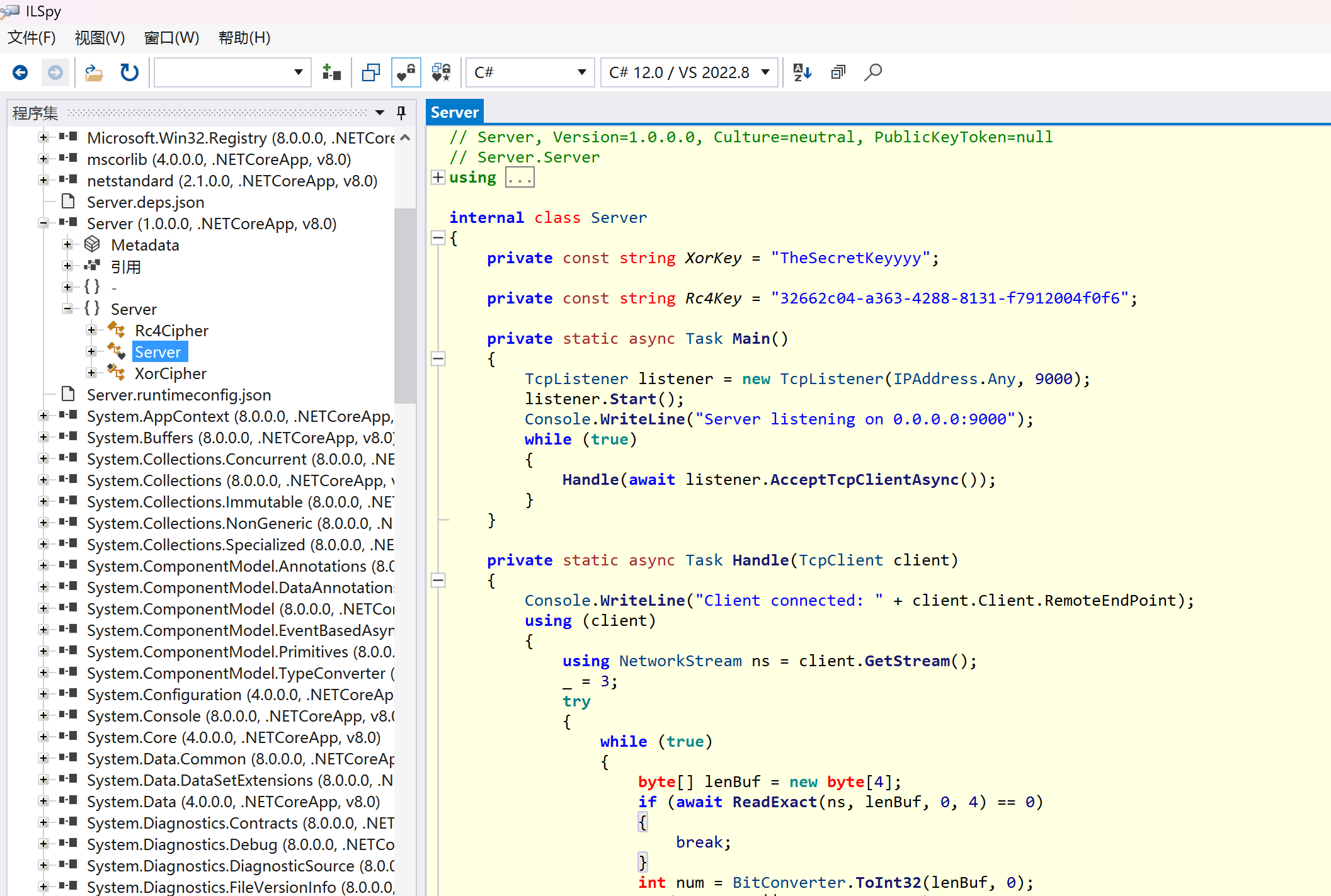

使用 IDA 分析程序,发现逻辑很乱,这是因为程序是.NET平台构建的,可以使用ILSpy工具进行逆向分析

ILSpy 是一个开源的 .NET 汇编软件浏览器和反编译器,Repo 地址:https://github.com/icsharpcode/ILSpy

在程序集 Server 下找到类 Server,得到 RC4Key 为32662c04-a363-4288-8131-f7912004f0f6

步骤 5:恶意程序的监听端口是多少? (例: 1234)

同上,往下翻可以看到端口9000

步骤 6:攻击者执行的第一条命令是什么? (例: whoami)

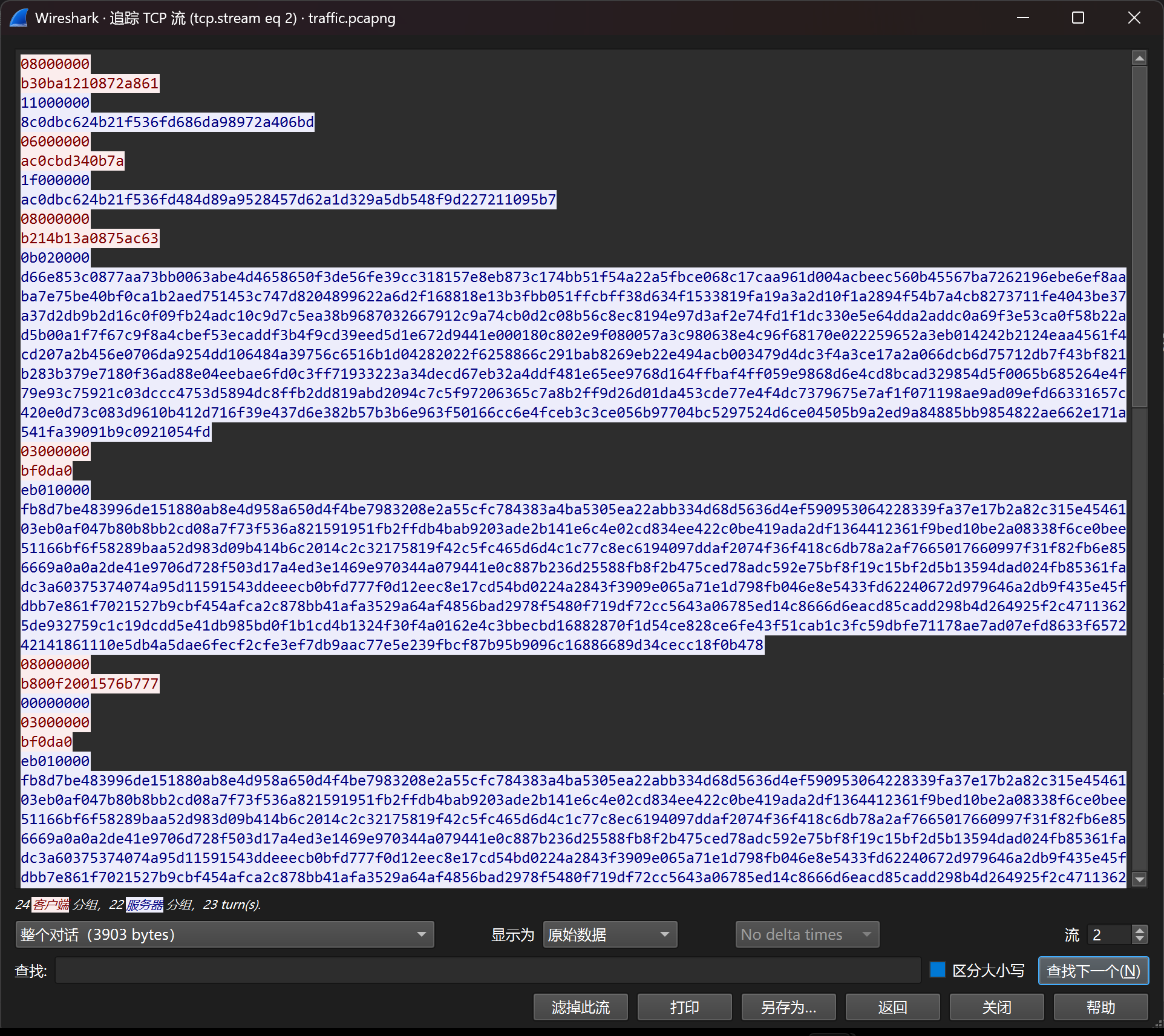

有了加解密逻辑后,过滤tcp.port == 9000,找到开头传输的数据包并追踪 HTTP 流,对tcp.stream eq 2的原始数据进行解密

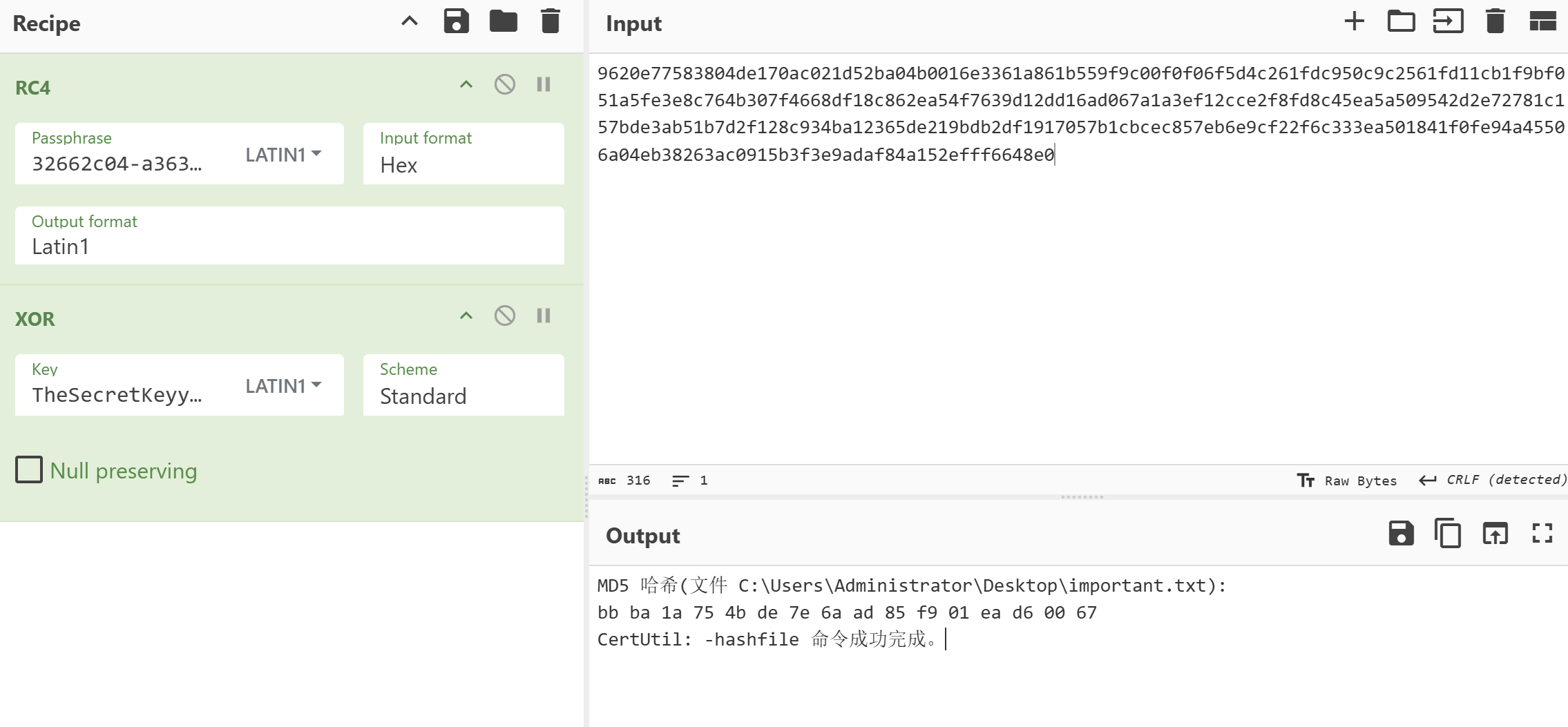

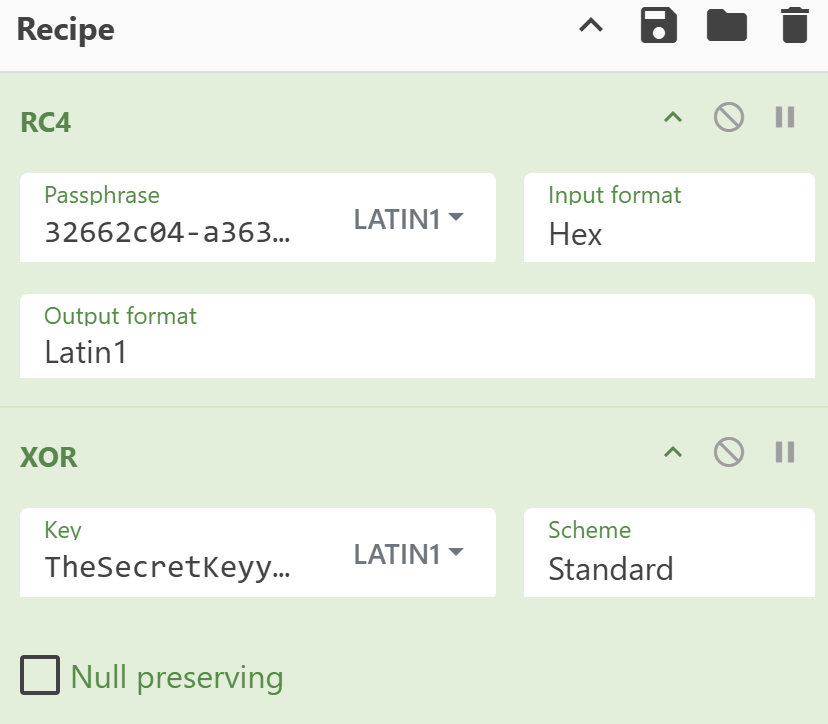

使用 CyberChef 进行解密,逻辑如下,第一条命令b30ba1210872a861可解密为hostname

步骤 7:受害者电脑的主机名是什么? (例: Win10-AuraSec)

继续解密流量可以看到WIN7-2025HGRMOD,同时,Wireshark 内查看NBNS协议也可以看到 Queries内的Name是WIN7-2025HGRMOD

步骤 8:受害者电脑桌面 important.txt 文件的 MD5 是什么? (例: 59514e3284109456f4f34a9201f480a1)

继续解密流量得到 MD5 为bbba1a754bde7e6aad85f901ead60067